W ostatnim czasie dużo pisze się o różnego rodzaju zagrożeniach w Internecie. Często są to jednak suche fakty przedstawione mniej lub bardziej atrakcyjnie, których puentą jest stwierdzenie „bądźcie czujni i uważni”. Postanowiłem przedstawić Wam jedno z możliwych zagrożeń od podszewki.

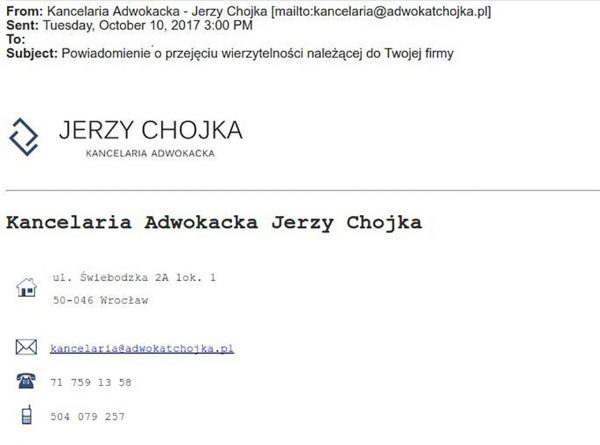

Omawianym przeze mnie zagrożeniem będzie wiadomość mailowa, której załącznikiem jest złośliwy skrypt. Załóżmy, że dostaliśmy maila z Kancelarii Adwokackiej – Janusz Kowalski. Na pierwszy rzut oka wszystko wygląda dobrze. Podany adres, telefon, ładnie sformułowana wiadomość. Problemem okazuje się załącznik. Żeby zmylić uwagę, nazwijmy go na przykład „Zawiadomienie o rozprawie sądowej pdf.js”.

Zrobiony jest dość sprytnie. Końcówka jego nazwy może sugerować potencjalnej ofierze, że jest to dokument formatu opracowanego przez firmę Adobe. Nie każdy zwraca przecież uwagę na ikonkę pliku lub ciąg znaków po kropce, które faktycznie określają, jakiego jest on formatu. A już na pewno nie zwracają na to uwagi osoby, które z komputerami nie mają dużej styczności. W tym przypadku mamy do czynienia z JScript. Jego uruchomienie sprawi, że skrypt się wykona. Jego faktyczna zawartość może wyglądać następująco:

Rozłóżmy teraz znaczenie skryptu na czynniki pierwsze:

- ExecutionPolicy bypass to parametr określający poziom polityki wykonania skryptu, czyli rodzaj zabezpieczenia przed jego uruchomieniem. Bypass jest jednak argumentem, który nie blokuje jego wykonania ani nie zwraca żadnych ostrzeżeń. W pierwszym etapie wykonania zostaje więc ominięty problem z zabezpieczeniami.

- Noprofile jest parametrem, który, najprościej mówiąc, nakazuje środowisku nie korzystać z żadnego profilu stworzonego indywidualnie przez potencjalnego użytkownika komputera.

- Windowstyle hidden jest łatwy do rozszyfrowania. Ukrywa okno wykonujących się działań na komputerze.

Dalsza część doprowadza do połączenia się z domeną http://infekcja.pl/wirus/apokalipsa.exe, pobrania złośliwego oprogramowania, wskazania, gdzie ma zostać zapisane, pod jaką nazwą, i nakazuje je uruchomić. Może być ono kolejnym skryptem, który połączy komputer ofiary z kolejną domeną w celu pobrania klucza do szyfrowania, oraz zaszyfruje dysk.

Wystarczy więc tak naprawdę chwila nieuwagi i kilka prostych komend zaszytych w skrypcie zmusi Was do sformatowania dysku lub (czego nie polecam) zapłacenia okupu w zamian za odzyskanie danych. Zaszyfrowanie to tylko jedna z wielu możliwych szkód, jakie szkodliwe oprogramowanie może wyrządzić. Równie dobrze może doprowadzić do przejęcia kontroli nad komputerem ofiary i nadać dostęp do zasobów maszyny sprawcy.

Podałem przykład na podstawie skryptu napisanego w Windows Power Shell z rozszerzeniem js. Nie oznacza to jednak, że tylko takie formaty plików powinny wzbudzać podejrzenie. Szkodliwe mogą okazać się również pliki o rozszerzeniach .doc, .pdf, .zip i wiele innych, dlatego należy pamiętać o nieotwieraniu załączników, które pochodzą z nieznanego źródła. Wymiar sprawiedliwości skontaktuje się z Wami tradycyjną pocztą, a w przypadku różnego rodzaju faktur sami najlepiej wiecie, z kim macie podpisane umowy i w jaki sposób operatorzy się z Wami rozliczają.

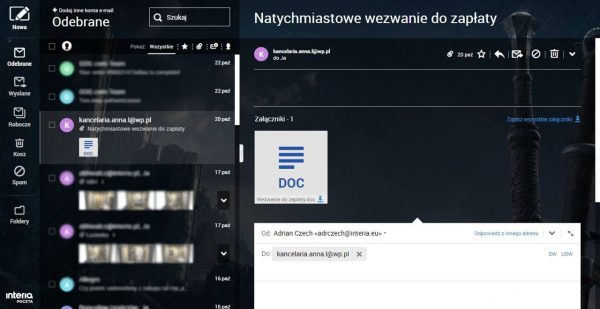

Sam ostatnio otrzymałem taką oto wiadomość. Nie spodziewam się żadnych pism z kancelarii, poza tym wiadomość bezpośrednia nie zawiera żadnej treści, więc na dziewięćdziesiąt dziewięć procent jest to próba zainfekowania komputera (jeden procent pozostawmy dla opcji głupiego żartu). I przede wszystkim, żaden szanujący się prawnik nie wysłałby komukolwiek pisma urzędowego w edytowalnym formacie, prawda?

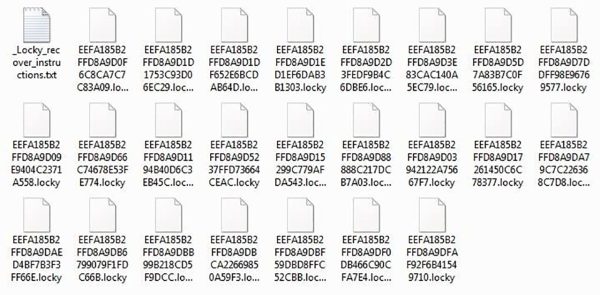

Otworzenie takiego załącznika również może zakończyć się szyfrowaniem dysku twardego. Swego czasu w ten sposób rozsyłany był groźny ransomware Locky, który charakteryzował się (bądź charakteryzuje, ponieważ prawdopodobnie wciąż można się na niego natknąć) bardzo szybkim rozprzestrzenianiem. Przewodnia wiadomość mailowa została przetłumaczona na wiele języków, stąd wyrządził szkody o zasięgu globalnym.

W tym przypadku otwarcie wiadomości jeszcze nie skutkowało infekcją, ponieważ kluczem do jej infekcji były makra zaszyte w dokumencie. Są one niczym innym jak skryptami, których zamierzeniem jest ułatwienie obsługi pakietów biurowych. Po włączeniu makr następuje pobranie pliku wykonywalnego, a co za tym idzie – rozpoczęcie szyfrowania. Ten konkretny ransomware jest szczególnie uciążliwy, ponieważ jest w stanie zaszyfrować kopie zapasowe znajdujące się w zasobach sieciowych.

Bezpieczne nie są też pliki wspomniane wcześniej, czyli popularne .pdf-y. Mimo że nie są edytowalne, to mogą zawierać w sobie złośliwy kod. Oczywiście w tym przypadku jest szansa, że kiedy ma się zainstalowanego aktualnego Adobe Reader, to ten nie zadziała, ale nigdy nie wiadomo, jaką lukę w zabezpieczeniu wykorzystuje. Takie dokumenty również mogą zawierać w sobie skrypty, które najpierw przejmą kontrolę nad aplikacją główną, a następnie rozpoczną proces szkodliwy dla użytkownika.

Zwiększanie świadomości, odświeżanie informacji, czujność, unikanie rutyny oraz posiadanie legalnego i aktualnego oprogramowania są kluczem do bezpiecznego przeglądania Internetu.